Imagino os coronéis e os compradores de votos sabendo disso. Toda a papagaida baseada em pseudociência do TSE irá por água abaixo!Para falsificar uma impressão digital é necessário uma primeiro. Digitais latentes nada mais são do que gordura e suor em objetos tocados. Desta forma, para capturar a impressão digital de alguém (neste caso, a que tu queres copiar), deve-se utilizar métodos forenses, o que será explicado aqui. (Foto 1)

Foto 1: Resíduo gorduroso duma digital

Boas fontes de impressões digitais são vidros, maçanetas e papéis brilhosos. O método padrão de fazê-las visíveis: polvilhá-las com pó colorido que grude na gordura. (Foto 2)

Foto 2: Visualização com pó de grafite

Outra solução envolve cianoacrilato, o ingrediente principal do SuperBonder© ou outra cola do gênero. Uma pequena quantia de SuperBonder© é colocada numa tampa de garrafa que é virada e colocada sobre a impressão digital (como na Foto 3).

Foto 3: Visualização com cianoacrilato

O cianoacrilato evapora reagindo com o resíduo gorduroso deixando uma substância branca e sólida (Foto 4).

Foto 4: Digital após reagir com o cianoacrilato

Após, é necessário a tirada de foto/escaneamento da impressão digital (Foto 5) e um trabalho de melhoria gráfica (Foto 6).

Foto 5: Digitalizando a impressão digital

Foto 6: Melhorando a imagem da impressão digital

O objetivo é ter uma imagem exata da digital para uso posterior como molde, de onde sairá a cópia da digital. A maneira máis fácil de fazer é imprimir a imagem num slide de transparência usando uma impressora laser. O toner forma desníveis, o que é parecido com a tipografia. A cola de madeira é apropriada para fazer a cópia. (Figura 7)

Foto 7: Cola de madeira para a cópia

Um pouco de glicerina pode ser usado para otimizar a umidade e a facilidade de uso. Após misturar bem, a imagem deverá ser coberta coberta com uma fina camada do composto. (Fotos 8 e 9)

Foto 8: Cobrindo a imagem com a cola de madeira

Foto 9: Camada de cola sobre a imagem

Depois que a cola secar (Foto 10), ela é destacada do slide (Foto 11) e cortada para ficar do tamanho de um dedo.

Foto 10: Cola endurecida

Foto 11: Cópia pronto para uso

Usa daquelas colas para colar barba para tu poderes usar sem mais problemas (Foto 12).

Foto 12: Uma nova identidade fresquinha do forno

segunda-feira, 29 de setembro de 2014

Como falsificar digitais? Não confie na Biometria.

Para quem ainda tem alguma ponta de confiança na biometria, traduzo um

guia prático de como fazer impressões digitais de outros para ti.

Como colher impressões digitais de um objeto

Maneiras improvisadas de colher impressões digitais

Caso você esteja na cena de um crime, mas o kit de impressões digitais

tenha ficado no escritório, não se preocupe. Improvise usando itens

domésticos comuns e um pouco de criatividade para colher as marcas

digitais do lugar.

O que você precisa?

- Lápis

- Faca

- Moeda

- Pena ou escova fina para cabelo

- Fita adesiva transparente

- Ficha grande de papel branco ou pedaço de papel

Instruções

-

1

Procure por objetos que podem potencialmente ter impressões digitais marcadas. Elas ficam mais aparentes em objetos lisos, como vidro, superfícies pintadas, metal, linóleo, madeiras envernizadas e papel.

-

2

Usando uma faca, quebre o grafite do lápis em pedaços pequenos. Coloque-os em uma uma superfície plana e use uma moeda para moê-los até que se transformem em um pó fino.

-

3

Disponha o objeto sobre uma mesa plana e polvilhe-o devagar com a fina camada de pó de grafite.

-

4

Limpe o pó com uma pena. Ele se aderirá à parte oleosa da pele do suspeito e revelará as marcas digitais. Tenha cuidado ao limpar para não apagá-las.

-

5

Segure pelas pontas uma tira pequena de fita adesiva transparente e coloque-a sobre a impressão digital. Pressione-a por alguns segundos e, em seguida, puxe cuidadosamente uma das pontas. As digitais se aderirão à fita.

-

6

Anexe a fita virada para baixo em uma ficha de papel. Repita todo o processo para cada impressão digital que encontrar no objeto e coloque-as na mesma ficha.

Como receber pagamentos em Cartão de Débito ou Crédito, em serviços Formais ou Informalmente pelo Celular Android.

Pelo Smartfone entre em Play Store e baixe o Aplicativo do PagSeguro.

Após a instalação e configuração você poderá receber pagamentos via Cartões de Crédito e Débito. Depois basta transferir o dinheiro para sua conta bancaria.

Simples, coloque o valor do serviço cobrado ao cliente, depois digite o número do cartão, o cliente digita sua senha e pronto. Se não quiser ficar digitando o número do cartão compre no PagSeguro um leitor de cartão que você conecta ao telefone e podera passar os cartões de seus cliente. O Leitor vem pelo correio e custa em torno de R$400,00. Mas eu uso apenas o Celular e não gasto nada.

Serviço sem texa de anuidade e um pequeno percentual cobrado de suas vendas. Tipo você cobra R100,00 de um cliente e recebe do PagSeguro em torno de R$96,00.

Isso é ótimo.

Faça saques do PagSeguro para sua conta bancária.

O PagSeguro.uol é hoje em dia uma excelente opção para negócios on-line, devido a facilidade para podermos pagar e receber nossos pagamentos através da internet.

O PagSeguro é fácil de usar e você pode comprar sem precisar informar o numero de seu cartão de crédito a loja. Muitos são os sites de comércio on-line que já estão usando o Pagseguro para vender e fazer o pagamento de seus afiliados.

Para fazer saques do PagSeguro para sua conta bancária siga os seguintes passos.

Primeiro faça login em sua conta PagSeguro.

Procure por TRANSFERÊNCIAS.

Logo após clique em SAQUES.

Clicando em Saques, você será encaminhado para inserir seus dados da sua conta bancária para receber seu dinheiro.

Agora que você já sabe como trazer o dinheiro de vendas e serviços para sua conta corrente ou poupança é só começar agora a ganhar dinheiro na sua conta do PagSeguro.

O PagSeguro.uol é hoje em dia uma excelente opção para negócios on-line, devido a facilidade para podermos pagar e receber nossos pagamentos através da internet.

O PagSeguro é fácil de usar e você pode comprar sem precisar informar o numero de seu cartão de crédito a loja. Muitos são os sites de comércio on-line que já estão usando o Pagseguro para vender e fazer o pagamento de seus afiliados.

Para fazer saques do PagSeguro para sua conta bancária siga os seguintes passos.

Primeiro faça login em sua conta PagSeguro.

Procure por TRANSFERÊNCIAS.

Logo após clique em SAQUES.

Clicando em Saques, você será encaminhado para inserir seus dados da sua conta bancária para receber seu dinheiro.

Agora que você já sabe como trazer o dinheiro de vendas e serviços para sua conta corrente ou poupança é só começar agora a ganhar dinheiro na sua conta do PagSeguro.

sábado, 27 de setembro de 2014

segunda-feira, 22 de setembro de 2014

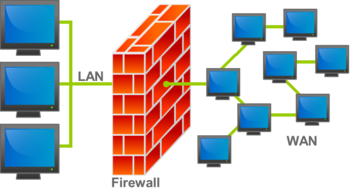

Firewall

Firewall separando redes LAN e WAN

Este dispositivo de segurança existe na forma de software e de hardware, a combinação de ambos é chamado tecnicamente de "appliance". A complexidade de instalação depende do tamanho da rede, da política de segurança, da quantidade de regras que controlam o fluxo de entrada e saída de informações e do grau de segurança desejado.

História

Os sistemas firewall nasceram no final dos anos 80, fruto da necessidade de criar restrição de acesso entre as redes existentes, com políticas de segurança no conjunto de protocolos TCP/IP. Nesta época a expansão das redes acadêmicas e militares, que culminou com a formação da ARPANET e, posteriormente, a Internet e a popularização dos primeiros computadores tornando-se alvos fáceis para a incipiente comunidade hacker.Casos de invasões de redes e fraudes em sistemas de telefonia começaram a surgir, e foram retratados no filme Jogos de Guerra ("War Games"), de 1983. Em 1988, administradores de rede identificaram o que se tornou a primeira grande infestação de vírus de computador e que ficou conhecido como Internet Worm. Em menos de 24 horas, o worm escrito por Robert T. Morris Jr disseminou-se por todos os sistemas da então existente Internet (formado exclusivamente por redes governamentais e de ensino), provocando um verdadeiro "apagão" na rede.

O termo em inglês firewall faz alusão comparativa da função que este desempenha para evitar o alastramento de acessos nocivos dentro de uma rede de computadores a uma parede anti-chamas, que evita o alastramento de incêndios pelos cômodos de uma edificação.

Como um firewall funciona?

Você já sabe que um firewall atua como uma espécie de barreira que verifica quais dados podem passar ou não. Esta tarefa só pode ser feita mediante o estabelecimento de políticas, isto é, de regras, como você também já sabe.Em um modo mais restritivo, um firewall pode ser configurado para bloquear todo e qualquer tráfego no computador ou na rede. O problema é que esta condição isola este computador ou esta rede, então pode-se criar uma regra para que, por exemplo, todo aplicativo aguarde autorização do usuário ou administrador para ter seu acesso liberado. Esta autorização poderá inclusive ser permanente: uma vez dada, os acessos seguintes serão automaticamente permitidos.

Em um modo mais versátil, um firewall pode ser configurado para permitir automaticamente o tráfego de determinados tipos de dados, como requisições HTTP (sigla para Hypertext Transfer Protocol - protocolo usado para acesso a páginas Web), e bloquear outras, como conexões a serviços de e-mail.

Perceba, como estes exemplos, que as políticas de um firewall são baseadas, inicialmente, em dois princípios: todo tráfego é bloqueado, exceto o que está explicitamente autorizado; todo tráfego é permitido, exceto o que está explicitamente bloqueado.

Firewalls mais avançados podem ir além, direcionando determinado tipo de tráfego para sistemas de segurança internos mais específicos ou oferecendo um reforço extra em procedimentos de autenticação de usuários, por exemplo.

Você terá mais detalhes sobre o funcionamento dos firewalls no tópico a seguir.

Tipos de firewall

O trabalho de um firewall pode ser realizado de várias formas. O que define uma metodologia ou outra são fatores como critérios do desenvolvedor, necessidades específicas do que será protegido, características do sistema operacional que o mantém, estrutura da rede e assim por diante. É por isso que podemos encontrar mais de um tipo de firewall. A seguir, os mais conhecidos.Filtragem de pacotes (packet filtering)

As primeiras soluções de firewall surgiram na década de 1980 baseando-se em filtragem de pacotes de dados (packet filtering), uma metodologia mais simples e, por isso, mais limitada, embora ofereça um nível de segurança significativo.Para compreender, é importante saber que cada pacote possui um cabeçalho com diversas informações a seu respeito, como endereço IP de origem, endereço IP do destino, tipo de serviço, tamanho, entre outros. O Firewall então analisa estas informações de acordo com as regras estabelecidas para liberar ou não o pacote (seja para sair ou para entrar na máquina/rede), podendo também executar alguma tarefa relacionada, como registrar o acesso (ou tentativa de) em um arquivo de log.

Filtragem de pacotes

A transmissão dos dados é feita com base no padrão TCP/IP (Transmission Control Protocol/Internet Protocol), que é organizado em camadas, como explica este texto sobre endereços IP. A filtragem normalmente se limita às camadas de rede e de transporte: a primeira é onde ocorre o endereçamento dos equipamentos que fazem parte da rede e processos de roteamento, por exemplo; a segunda é onde estão os protocolos que permitem o tráfego de dados, como o TCP e o UDP (User Datagram Protocol).

Com base nisso, um firewall de filtragem pode ter, por exemplo, uma regra que permita todo o tráfego da rede local que utilize a porta UDP 123, assim como ter uma política que bloqueia qualquer acesso da rede local por meio da porta TCP 25.

Filtragens estática e dinâmica

É possível encontrar dois tipos de firewall de filtragem de pacotes. O primeiro utiliza o que é conhecido como filtros estáticos, enquanto que o segundo é um pouco mais evoluído, utilizando filtros dinâmicos.Na filtragem estática, os dados são bloqueados ou liberados meramente com base nas regras, não importando a ligação que cada pacote tem com outro. A princípio, esta abordagem não é um problema, mas determinados serviços ou aplicativos podem depender de respostas ou requisições específicas para iniciar e manter a transmissão. É possível então que os filtros contenham regras que permitem o tráfego destes serviços, mas ao mesmo tempo bloqueiem as respostas/requisições necessárias, impedindo a execução da tarefa.

Esta situação é capaz de ocasionar um sério enfraquecimento da segurança, uma vez que um administrador poderia se ver obrigado a criar regras menos rígidas para evitar que os serviços sejam impedidos de trabalhar, aumentando os riscos de o firewall não filtrar pacotes que deveriam ser, de fato, bloqueados.

A filtragem dinâmica surgiu para superar as limitações dos filtros estáticos. Nesta categoria, os filtros consideram o contexto em que os pacotes estão inseridos para "criar" regras que se adaptam ao cenário, permitindo que determinados pacotes trafeguem, mas somente quando necessário e durante o período correspondente. Desta forma, as chances de respostas de serviços serem barradas, por exemplo, cai consideravelmente.

Firewall de aplicação ou proxy de serviços (proxy services)

O firewall de aplicação, também conhecido como proxy de serviços (proxy services) ou apenas proxy é uma solução de segurança que atua como intermediário entre um computador ou uma rede interna e outra rede, externa - normalmente, a internet. Geralmente instalados em servidores potentes por precisarem lidar com um grande número de solicitações, firewalls deste tipo são opções interessantes de segurança porque não permitem a comunicação direta entre origem e destino.A imagem a seguir ajuda na compreensão do conceito. Perceba que em vez de a rede interna se comunicar diretamente com a internet, há um equipamento entre ambos que cria duas conexões: entre a rede e o proxy; e entre o proxy e a internet. Observe:

Proxy

Perceba que todo o fluxo de dados necessita passar pelo proxy. Desta forma, é possível, por exemplo, estabelecer regras que impeçam o acesso de determinados endereços externos, assim como que proíbam a comunicação entre computadores internos e determinados serviços remotos.

Este controle amplo também possibilita o uso do proxy para tarefas complementares: o equipamento pode registrar o tráfego de dados em um arquivo de log; conteúdo muito utilizado pode ser guardado em uma espécie de cache (uma página Web muito acessada fica guardada temporariamente no proxy, fazendo com que não seja necessário requisitá-la no endereço original a todo instante, por exemplo); determinados recursos podem ser liberados apenas mediante autenticação do usuário; entre outros.

A implementação de um proxy não é tarefa fácil, haja visto a enorme quantidade de serviços e protocolos existentes na internet, fazendo com que, dependendo das circunstâncias, este tipo de firewall não consiga ou exija muito trabalho de configuração para bloquear ou autorizar determinados acessos.

Proxy transparente

No que diz respeito a limitações, é conveniente mencionar uma solução chamada de proxy transparente. O proxy "tradicional", não raramente, exige que determinadas configurações sejam feitas nas ferramentas que utilizam a rede (por exemplo, um navegador de internet) para que a comunicação aconteça sem erros. O problema é, dependendo da aplicação, este trabalho de ajuste pode ser inviável ou custoso.O proxy transparente surge como uma alternativa para estes casos porque as máquinas que fazem parte da rede não precisam saber de sua existência, dispensando qualquer configuração específica. Todo acesso é feito normalmente do cliente para a rede externa e vice-versa, mas o proxy transparente consegue interceptá-lo e responder adequadamente, como se a comunicação, de fato, fosse direta.

É válido ressaltar que o proxy transparente também tem lá suas desvantagens, por exemplo: um proxy "normal" é capaz de barrar uma atividade maliciosa, como um malware enviando dados de uma máquina para a internet; o proxy transparente, por sua vez, pode não bloquear este tráfego. Não é difícil entender: para conseguir se comunicar externamente, o malware teria que ser configurado para usar o proxy "normal" e isso geralmente não acontece; no proxy transparente não há esta limitação, portanto, o acesso aconteceria normalmente.

Inspeção de estados (stateful inspection)

Tido por alguns especialistas no assunto como uma evolução dos filtros dinâmicos, os firewalls de inspeção de estado (stateful inspection) trabalham fazendo uma espécie de comparação entre o que está acontecendo e o que é esperado para acontecer.Para tanto, firewalls de inspeção analisam todo o tráfego de dados para encontrar estados, isto é, padrões aceitáveis por suas regras e que, a princípio, serão usados para manter a comunicação. Estas informações são então mantidas pelo firewall e usadas como parâmetro para o tráfego subsequente.

Para entender melhor, suponha que um aplicativo iniciou um acesso para transferência de arquivos entre um cliente e um servidor. Os pacotes de dados iniciais informam quais portas TCP serão usadas para esta tarefas. Se de repente o tráfego começar a fluir por uma porta não mencionada, o firewall pode então detectar esta ocorrência como uma anormalidade e efetuar o bloqueio.

Arquitetura dos firewalls

Você certamente percebeu que, a julgar pela variedade de tipos, os firewalls podem ser implementados de várias formas para atender às mais diversas necessidades. Este aspecto leva a outra característica importante do assunto: a arquitetura de um firewall.Quando falamos de arquitetura, nos referimos à forma como o firewall é projetado e implementado. Há, basicamente, três tipos de arquitetura. Veremos elas a seguir.

Arquitetura Dual-Homed Host

Nesta modalidade, há um computador chamado dual-homed host que fica entre uma rede interna e a rede externa - normalmente, a internet. O nome se deve ao fato de este host possuir ao menos duas interfaces de rede, uma para cada "lado".Perceba que não há outro caminho de comunicação, portanto, todo o tráfego passa por este firewall, não havendo acesso da rede interna para a rede externa (e vice-versa) diretamente. A principal vantagem desta abordagem é que há grande controle do tráfego. A desvantagem mais expressiva, por sua vez, é que qualquer problema com o dual-homed - uma invasão, por exemplo - pode pôr em risco a segurança da rede ou mesmo paralisar o tráfego. Por esta razão, o seu uso pode não ser adequado em redes cujo acesso à internet é essencial.

Este tipo de arquitetura é bastante utilizado para firewalls do tipo proxy.

Screened Host

Na arquitetura Screened Host, em vez de haver uma única máquina servindo de intermediadora entre a rede interna e a rede externa, há duas: uma que faz o papel de roteador (screening router) e outra chamada de bastion host.O bastion host atua entre o roteador e a rede interna, não permitindo comunicação direta entre ambos os lados. Perceba então que se trata de uma camada extra de segurança: a comunicação ocorre no sentido rede interna - bastion host - screening router - rede externa e vice-versa.

Arquitetura Screened Host

O roteador normalmente trabalha efetuando filtragem de pacotes, sendo os filtros configurados para redirecionar o tráfego ao bastion host. Este, por sua vez, pode decidir se determinadas conexões devem ser permitidas ou não, mesmo que tenham passado pelos filtros do roteador.

Sendo o ponto crítico da estrutura, o bastion host precisa ser bem protegido, do contrário, colocará em risco a segurança da rede interna ou ainda poderá torná-la inacessível.

Screened Subnet

A arquitetura Screened Subnet também conta com a figura do bastion host, mas este fica dentro de uma área isolada de nome interessante: a DMZ, sigla para Demilitarized Zone - Zona Desmilitarizada.A DMZ, por sua vez, fica entre a rede interna e a rede externa. Acontece que, entre a rede interna e a DMZ há um roteador que normalmente trabalha com filtros de pacotes. Além disso, entre a DMZ e a rede externa há outro roteador do tipo.

Arquitetura Screened Subnet

Note que esta arquitetura se mostra bastante segura, uma vez que, caso o invasor passe pela primeiro roteador, terá ainda que lidar com a zona desmilitarizada. Esta inclusive pode ser configurada de diversas formas, com a implementação de proxies ou com a adição de mais bastion hosts para lidar com requisições específicas, por exemplo.

O nível segurança e a flexibilidade de configuração fazem da Screened Subnet uma arquitetura normalmente mais complexa e, consequentemente, mais cara.

Firewalls pessoais

O tópico sobre arquiteturas mostra as opções de configuração de firewalls em redes. Mas, como você provavelmente sabe, há firewalls mais simples destinados a proteger o seu computador, seja ele um desktop, um laptop, um tablet, enfim. São os firewalls pessoais (ou domésticos), que DEVEM ser utilizados por qualquer pessoa.Felizmente, sistemas operacionais atuais para uso doméstico ou em escritório costumam conter firewall interno por padrão, como é o caso de distribuições Linux, do Windows 8 ou do Mac OS X. Além disso, é comum desenvolvedores de antivírus oferecerem outras opções de proteção junto ao software, entre elas, um firewall.

Mas, para quem procura uma solução mais eficiente e que permita vários tipos de ajustes, é possível encontrar inúmeras opções, muitas delas gratuitas. Usuários de Windows, por exemplo, podem contar com o ZoneAlarm, com o Comodo, entre outros.

Independente de qual seja o seu sistema operacional, vale a pena pesquisar por uma opção que possa atender às suas necessidades.

Firewall de hardware

Já foi mencionado neste texto o fato de um firewall poder ser uma solução de software ou hardware. Esta informação não está incorreta, mas é necessário um complemento: o hardware nada mais é do que um equipamento com um software de firewall instalado.É possível encontrar, por exemplo, roteadores ou equipamentos semelhantes a estes que exercem a função em questão função. Neste caso, o objetivo normalmente é o de proteger uma rede com tráfego considerável ou com dados muito importantes.

Um firewall Netgear modelo FVS318

A vantagem de um firewall de hardware é que o equipamento, por ser desenvolvido especificamente para este fim, é preparado para lidar com grandes volumes de dados e não está sujeito a vulnerabilidades que eventualmente podem ser encontrados em um servidor convencional (por conta de uma falha em outro software, por exemplo).

Limitações dos firewalls

Lendo este texto, você já deve ter observado que os firewalls têm lá suas limitações, sendo que estas variam conforme o tipo de solução e a arquitetura utilizada. De fato, firewalls são recursos de segurança bastante importantes, mas não são perfeitos em todos os sentidos.Resumindo este aspecto, podemos mencionar as seguintes limitações:

- Um firewall pode oferecer a segurança desejada, mas comprometer o desempenho da rede (ou mesmo de um computador). Esta situação pode gerar mais gastos para uma ampliação de infraestrutura capaz de superar o problema;

- A verificação de políticas tem que ser revista periodicamente para não prejudicar o funcionamento de novos serviços;

- Novos serviços ou protocolos podem não ser devidamente tratados por proxies já implementados;

- Um firewall pode não ser capaz de impedir uma atividade maliciosa que se origina e se destina à rede interna;

- Um firewall pode não ser capaz de identificar uma atividade maliciosa que acontece por descuido do usuário - quando este acessa um site falso de um banco ao clicar em um link de uma mensagem de e-mail, por exemplo;

- Firewalls precisam ser "vigiados". Malwares ou atacantes experientes podem tentar descobrir ou explorar brechas de segurança em soluções do tipo;

- Um firewall não pode interceptar uma conexão que não passa por ele. Se, por exemplo, um usuário acessar a internet em seu computador a partir de uma conexão 3G (justamente para burlar as restrições da rede, talvez), o firewall não conseguirá interferir.

Como você pôde observar, firewalls são soluções importantes de segurança - não é por menos que surgiram na década de 1980 e são amplamente utilizados até os dias de hoje. Mas, tal como evidencia o tópico sobre limitações, um firewall não é capaz de proteger totalmente uma rede ou um computador, razão pela deve ser utilizado em conjunto com outros recursos, como antivírus, sistemas de detecção de intrusos, VPN (Virtual Private Network) e assim por diante.

O pensamento que se deve ter é o de que o firewall é parte da segurança, não a segurança em si, da mesma forma que acontece em um prédio, por exemplo: muros, portões, câmeras de vigilância e alarmes fazem a segurança de maneira conjunta, havendo menos eficiência se apenas um ou outro item for utilizado.

Diferenças entre Hub, Switch e Roteador

Introdução

Muita gente sabe que hub, switch e roteador são nomes dados a equipamentos que possibilitam a conexão de computadores em redes. Porém, dessas pessoas, muitas não sabem exatamente a diferença entre esses dispositivos. Este artigo explicará o que cada equipamento faz e indicará quando usar cada um.

Hub

O hub é um dispositivo que tem a função de interligar os computadores de uma rede local. Sua forma de trabalho é a mais simples se comparado ao switch e ao roteador: o hub recebe dados vindos de um computador e os transmite às outras máquinas. No momento em que isso ocorre, nenhum outro computador consegue enviar sinal. Sua liberação acontece após o sinal anterior ter sido completamente distribuído.

Em um hub é possível ter várias portas, ou seja, entradas para conectar o cabo de rede de cada computador. Geralmente, há aparelhos com 8, 16, 24 e 32 portas. A quantidade varia de acordo com o modelo e o fabricante do equipamento.

Caso o cabo de uma máquina seja desconectado ou apresente algum defeito, a rede não deixa de funcionar, pois é o hub que a "sustenta". Também é possível adicionar um outro hub ao já existente. Por exemplo, nos casos em que um hub tem 8 portas e outro com igual quantidade de entradas foi adquirido para a mesma rede.

Hubs são adequados para redes pequenas e/ou domésticas. Havendo poucos computadores é muito pouco provável que surja algum problema de desempenho.

Hub 8 Portas

Switch

O switch é um aparelho muito semelhante ao hub, mas tem uma grande diferença: os dados vindos do computador de origem somente são repassados ao computador de destino. Isso porque os switchs criam uma espécie de canal de comunicação exclusiva entre a origem e o destino. Dessa forma, a rede não fica "presa" a um único computador no envio de informações. Isso aumenta o desempenho da rede já que a comunicação está sempre disponível, exceto quando dois ou mais computadores tentam enviar dados simultaneamente à mesma máquina. Essa característica também diminui a ocorrência de erros (colisões de pacotes, por exemplo).

Assim como no hub, é possível ter várias portas em um switch e a quantidade varia da mesma forma.

O hub está cada vez mais em desuso. Isso porque existe um dispositivo chamado "hub switch" que possui preço parecido com o de um hub convencional. Trata-se de um tipo de switch econômico, geralmente usado para redes com até 24 computadores. Para redes maiores mas que não necessitam de um roteador, os switchs são mais indicados.

Switch 8 Portas

Roteadores

O roteador (ou router) é um equipamento utilizado em redes de maior porte. Ele é mais "inteligente" que o switch, pois além de poder fazer a mesma função deste, também tem a capacidade de escolher a melhor rota que um determinado pacote de dados deve seguir para chegar em seu destino. É como se a rede fosse uma cidade grande e o roteador escolhesse os caminhos mais curtos e menos congestionados. Daí o nome de roteador.

Existem basicamente dois tipos de roteadores:

Estáticos: este tipo é mais barato e é focado em escolher sempre o menor caminho para os dados, sem considerar se aquele caminho tem ou não congestionamento;

Dinâmicos: este é mais sofisticado (e conseqüentemente mais caro) e considera se há ou não congestionamento na rede. Ele trabalha para fazer o caminho mais rápido, mesmo que seja o caminho mais longo. De nada adianta utilizar o menor caminho se esse estiver congestionado. Muitos dos roteadores dinâmicos são capazes de fazer compressão de dados para elevar a taxa de transferência.

Os roteadores são capazes de interligar várias redes e

geralmente trabalham em conjunto com hubs e switchs. Ainda, podem ser

dotados de recursos extras, como firewall, por exemplo.

Roteador Huawei

Mesmo para quem quer montar um rede pequena, conectando, por exemplo, três computadores, o uso de "hubs switch" se mostra cada vez mais viável. Isso porque o preço desses equipamentos estão praticamente equivalentes aos dos hubs. Ainda, se você for compartilhar internet em banda larga, um hub switch pode proporcionar maior estabilidade às conexões.

Uma dica importante: ao procurar hubs, switchs ou até mesmo roteadores, dê preferência a equipamentos de marcas conhecidas. Isso pode evitar transtornos no futuro.

A utilização de roteadores é voltada a redes de empresas (redes corporativas). Além de serem mais caros (se bem que é possível até mesmo usar um PC com duas placas de rede como roteador), tais dispositivos também são mais complexos de serem manipulados e só devem ser aplicados se há muitos computadores na rede. No entanto, muitos usuários de acesso à internet por ADSL conseguem usar seus modems (se esses equipamentos tiverem esse recurso) como roteador e assim, compartilham a conexão da internet com todos os computadores do local, sem que, para tanto, seja necessário deixar o computador principal ligado. Basta deixar o modem/roteador ativado.

domingo, 21 de setembro de 2014

Fusão de fibra óptica

A “fusão de fibra óptica”

que é a “emenda” de duas pontas de um cabo de fibra óptica. A fibra óptica é um tubo de vidro com a espessura de

fio de cabelo, como fazer uma “emenda” perfeita em algo tão frágil e

fino.

O processo de fusão de fibra óptica acontece com o auxilio de uma maquina que posiciona os dois lados da fibra óptica a ser fundida a uma certa distancia e através de eletrodos especiais uma carga elétrica é gerada formando um “arco voltaico” que funde as duas pontas.

Este processo é realizado através de uma “Máquina de Emenda Óptica” que após o termino da fusão da fibra óptica também realiza (em operação separada) a cobertura da emenda feita na fibra óptica feito de tubo cilíndrico termocontrátil transparente com elemento metálico em aço inoxidável, que tem a a finalidade de garantir o reforço mecânico das emendas, evitando quebras.

Acompanhe um vídeo onde podemos observar a fusão da fibra óptica ocorrendo dentro da maquina de emenda óptica:

A emenda mecânica consiste no alinhamento das fibras ópticas usando um tipo de luva que mantém as fibras alinhadas sem a fusão. Este processo não é recomendado em sistemas que necessitam de um nível alto de confiabilidade.

Emenda por Acoplamento de Conectores

Processo semelhante a emenda mecânica, o processo de acoplamento de conectores consiste na instalação de um conector em cada ponta da fibra óptica onde posteriormente são encaixados em um acoplador óptico que posiciona ou alinha as fibras sem uni-las definitivamente. Este é considerado o método menos aconselhável de todos.

O processo de fusão de fibra óptica acontece com o auxilio de uma maquina que posiciona os dois lados da fibra óptica a ser fundida a uma certa distancia e através de eletrodos especiais uma carga elétrica é gerada formando um “arco voltaico” que funde as duas pontas.

Este processo é realizado através de uma “Máquina de Emenda Óptica” que após o termino da fusão da fibra óptica também realiza (em operação separada) a cobertura da emenda feita na fibra óptica feito de tubo cilíndrico termocontrátil transparente com elemento metálico em aço inoxidável, que tem a a finalidade de garantir o reforço mecânico das emendas, evitando quebras.

Acompanhe um vídeo onde podemos observar a fusão da fibra óptica ocorrendo dentro da maquina de emenda óptica:

Outros tipos de emenda da fibra óptica

Emenda MecânicaA emenda mecânica consiste no alinhamento das fibras ópticas usando um tipo de luva que mantém as fibras alinhadas sem a fusão. Este processo não é recomendado em sistemas que necessitam de um nível alto de confiabilidade.

Emenda por Acoplamento de Conectores

Processo semelhante a emenda mecânica, o processo de acoplamento de conectores consiste na instalação de um conector em cada ponta da fibra óptica onde posteriormente são encaixados em um acoplador óptico que posiciona ou alinha as fibras sem uni-las definitivamente. Este é considerado o método menos aconselhável de todos.

sábado, 20 de setembro de 2014

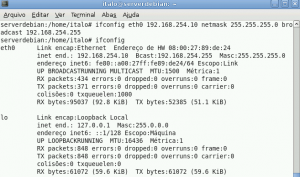

Configuração da Interface de Rede no Linux

A maioria das

distribuições Linux já conta com um utilitário para configuração da

interface de rede. Mas as configurações através do terminal continuam

sendo mais seguras e valem para quase todas as distribuições.

Abaixo será mostrado como configurar

suas interfaces de rede através do terminal e também serão apresentados

alguns arquivos de configuração correspondentes às interfaces de rede.

Obs: Essas configurações foram feitas no Debian Lenny mas funcionam para quase todas as distros.

ifconfig

Este comando configura as interfaces de rede e seus parâmetros. O comando segue a seguinte sintaxe:

ifconfig interface parâmetros

Obs: Se o comando for utilizado sem

parâmetros ele exibe as configurações das interfaces. Útil para

verificar se as configurações feitas obtiveram sucesso.

Interface

Devemos indicar a interface que vamos configurar, como no exemplo abaixo:

ifconfig eth0 parâmetros

Parametros

Após indicarmos a interface devemos

indicar o que será configurado nessa interface, isso são os parâmetros.

Abaixo temos os mais comuns:

- up – Habilita uma interface de rede

- down – Desabilita uma interface de rede

- address – Indica um endereço para a interface (não é preciso utilizar o parâmetro address, basta indicar o endereço após a interface)

- netmask – Indica a máscara de sub-rede para a interface

- broadcast – Indica o endereço de broadcast para a interface

Ex: ifconfig eth0 192.168.254.10 netmask 255.255.255.0 broadcast 192.168.254.255

Isso fará com que a interface receba o

IP 192.168.254.10, a máscara de sub-rede 255.255.255.0 e o endereço de

broadcast 192.168.254.255

Verificando as Configurações

ifconfig

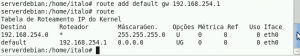

route

Manipula a tabela de rotas do kernel.

Seu uso primário é para adicionar ou apagar rotas estáticas para as

máquinas ou redes específicas Se for usado sem nenhuma opção ele exibe a

tabela de rotas. Para adicionar utilizamos o parâmetro add e para deletar o parâmetro del.

É através do comando route que indicamos o gateway padrão. No exemplo abaixo vamos indicar que o gateway padrão é o endereço IP 192.168.254.1.

route add default gw 192.168.254.1

Obs: Se utilizado sem parâmetros mostra as configurações de rotas estáticas do computador.

Verificando as Configurações

route

Arquivo /etc/network/interfaces

As configurações feitas anteriormente

tem o problema de só serem válidas enquanto a máquina estive ligada, ou

seja, ao reiniciar o computador devemos fazer todas as configurações

novamente. Vamos acessar o arquivo de configuração da placa de rede e

editá-lo.

vim /etc/network/interfaces

Abaixo, temos um modelo de configuração do arquivo “interfaces“. Devemos editá-lo de acordo com as nossas configurações de rede.

# Configuração das interfaces de rede.

# Interface loopback (interface de retorno)

auto lo

iface lo inet loopback

# Interface eth0

auto eth0

iface eth0 inet static

address 192.168.254.5

network 192.168.254.0

netmask 255.255.255.0

gateway 192.168.254.1

broadcast 192.168.254.255

Identificação das linhas:

# Identifica que a interface eth0 está sendo configurada com IP estático

iface eth0 inet static

# Identificação do Endereço IP

address 192.168.254.5

# Identificação do Endereço de Rede

# Identificação do Endereço de Rede

network 192.168.254.0

# Identificação da Máscara de sub-rede

# Identificação da Máscara de sub-rede

netmask 255.255.255.0

# Endereço do Gateway (Internet)

# Endereço do Gateway (Internet)

gateway 192.168.254.1

# Endereço de broadcast

broadcast 192.168.254.255

Caso seu IP seja atribuído via DHCP, basta substituir o parâmetro static pelo parâmetro dhcp e deixar de colocar as linhas addrress, network, netmask, gateway e broadcast, visto que o Servidor DHCP da sua rede informará tudo isso automaticamente.

# Configuração das interfaces de rede.

# Interface loopback (interface de retorno)

auto lo

iface lo inet loopback

# Interface eth0

auto eth0

iface eth0 inet dhcp

Arquivo /etc/resolv.conf

Outra configuração importante é indicar qual o endereço dos Servidores DNS, através do arquivo “/etc/resolv.conf.”

Este arquivo contém um parâmetro por linha e o endereço de servidores

DNS são especificados nele. Existem três palavras chaves normalmente

usadas que são:

domain – Especifica o nome do domínio local.

search – Especifica uma lista de nomes de domínio alternativos ao procurar por um computador, separados por espaços.

nameserver – Especifica o endereço IP de um servidor de nomes de domínio, o Servidor DNS. Pode ser usado várias vezes.

Vamos agora editar o “resolv.conf ” de acordo com o modelo:

vim /etc/resolv.conf

#Configuração do Resolvedor de Nomes#

domain senai.local

search senai.local cetem.local

nameserver 8.8.8.8

nameserver 8.8.4.4

Este exemplo acima especifica que o nome de domínio a adicionar ao nome não qualificado (hostnames sem o domínio) é senai.local e que se o computador não for encontrado naquele domínio então a procura segue para o domínio cetem.local diretamente. Foram especificadas também dois endereços para resolver nomes (8.8.8.8, depois 8.8.4.4).

Reiniciando as configurações da interface de Rede

Feito essas configurações, basta reiniciar a nossa interface de rede, através do comando:

/etc/init.d/networking restart

Obs: Use os comandos citados no começo do tutorial para verificar as configurações: ifconfig e route

Outros Arquivos de Configuração

Arquivo /etc/hosts

Este arquivo faz o mapeamento entre

endereços IP e nomes de máquinas na rede e é utilizado para resolução de

nomes durante o processo de boot enquanto nenhum servidor DNS entrou em

ação.

# Tabela de Nomes x IP#

# Endereço IP Nome

192.168.254.101 Italo-Not

192.168.254.1 LinuxServer

Assim, mesmo se não tiver nenhum DNS instalado você pode fazer testes de rede, tal como o ping, indicando o nome do computador, ao invés do Endereço IP

Arquivo /etc/hostname

Este arquivo contém o nome do computador. Para verificar ou alterar basta acessá-lo com um editor de texto da sua preferência.

Obs: É possível utilizar o comando hostname para verificar ou alterar o nome do computador.

hostname – Mostra o nome do computador

hostname PC01 – Altera o nome do computador para PC01

Arquivo /etc/networks

Esse arquivo descreve endereçamentos de rede, ou seja os endereços que identificam a rede.

# Endereços de Rede#

default 0.0.0.0

loopback 127.0.0.0

redelocal 192.168.1.0

Referencias: Ítalo Diego Teotônio.

O que são megapixels?

Conheça a importância dos megapixels na hora de fotografar com sua câmera digital.

Muita gente acha que quanto mais megapixel uma câmera digital

tem, mais poderosa ela é. Na verdade, existem muitos outros fatores que

podem influenciar a qualidade final das fotografias, sendo os

megapixels apenas um deles. Mas para que serve exatamente esta medida? É

o que você vai descobrir agora.

Toda a imagem digital é composta de pixels, a menor unidade representada pela tela de um computador. Isso significa que, quanto maior a resolução da foto, isto é, quanto mais pixels ela apresentar, maior será o número de detalhes disponíveis no momento da captura com uma câmera digital. Entretanto, nem todos são imediatamente beneficiados por isso.

Muita gente costuma descarregar suas câmeras digitais e usar as fotos diretamente na internet. Para isso, não é necessário que a câmera possua uma quantidade muito grande de megapixels.

Geralmente, 1 ou 2 megapixels já são suficientes para que as imagens fiquem em um bom tamanho para o upload em redes sociais ou até mesmo para o envio por e-mail.

Quando você diminui o número de megapixels de suas fotos capturadas, elas passam a ocupar um espaço bem menor dentro do cartão de memória. Um cartão de memória de 1GB de espaço é capaz de comportar pelo menos 400 fotos de 5 megapixels.

Porém, caso elas sejam tiradas com a resolução de 1 megapixel, o número de arquivos em um cartão pode ultrapassar a casa dos 5 mil, dependendo da forma com que a câmera digital funciona. Ainda assim, as fotos em alta resolução possuem algumas vantagens únicas.

Já no mundo das câmeras profissionais, a resolução geralmente é mais robusta.

A maioria das câmeras DSLR conta com resolução superior a 18MP, mas também é possível encontrar uma resolução um pouco menor entre esses tipos de máquina, como uma câmera 16MP.

Usar toda a resolução disponível na câmera digital permite que você possa editar suas fotos em diversos programas específicos, como é o caso do Photoshop. Assim é possível recortar partes da imagem, aproveitando somente alguns pontos específicos e mantendo uma resolução boa o suficiente para o uso na internet e, às vezes, até para imprimir ou "revelar".

Algumas máquinas fotográficas, inclusive, possuem dentro do seu pacote de programas softwares específicos para a edição, que apesar de oferecerem algumas vezes poucos recursos, são bastante práticos.

Ter uma foto em alta resolução, isto é, com muitos megapixels, é garantia de revelações digitais de melhor qualidade. Existem lojas especializadas na revelação de fotos deste tipo e, dependendo da quantidade máxima de megapixel presente na câmera, é possível até mesmo imprimir grandes pôsteres, apresentando um ótimo resultado.

Lembre-se: a quantidade de megapixels necessária vai depender muito de como as fotos serão usadas. Por um lado, fotos com menor resolução ocupam menos espaço no cartão de memória e são mais bem utilizadas na internet, em álbuns virtuais ou até mesmo no envio por e-mail.

Porém, se o seu objetivo é fazer boas impressões e montar belos álbuns com fotos de suas viagens, festas ou família, ter uma quantidade razoável de megapixel acaba sendo a melhor opção. Sendo assim, é fundamental ficar de olho nos megapixels da câmera digital que você quiser investir na hora da compra.

Toda a imagem digital é composta de pixels, a menor unidade representada pela tela de um computador. Isso significa que, quanto maior a resolução da foto, isto é, quanto mais pixels ela apresentar, maior será o número de detalhes disponíveis no momento da captura com uma câmera digital. Entretanto, nem todos são imediatamente beneficiados por isso.

Muita gente costuma descarregar suas câmeras digitais e usar as fotos diretamente na internet. Para isso, não é necessário que a câmera possua uma quantidade muito grande de megapixels.

Geralmente, 1 ou 2 megapixels já são suficientes para que as imagens fiquem em um bom tamanho para o upload em redes sociais ou até mesmo para o envio por e-mail.

Quando você diminui o número de megapixels de suas fotos capturadas, elas passam a ocupar um espaço bem menor dentro do cartão de memória. Um cartão de memória de 1GB de espaço é capaz de comportar pelo menos 400 fotos de 5 megapixels.

Porém, caso elas sejam tiradas com a resolução de 1 megapixel, o número de arquivos em um cartão pode ultrapassar a casa dos 5 mil, dependendo da forma com que a câmera digital funciona. Ainda assim, as fotos em alta resolução possuem algumas vantagens únicas.

Qual resolução deve ter sua câmera digital?

Entre as câmeras compactas e as câmeras semiprofissionais você encontra uma variedade de resolução. É possível encontrar máquinas fotográficas com menos de 10MP até câmeras com 18MP ou mais.Já no mundo das câmeras profissionais, a resolução geralmente é mais robusta.

A maioria das câmeras DSLR conta com resolução superior a 18MP, mas também é possível encontrar uma resolução um pouco menor entre esses tipos de máquina, como uma câmera 16MP.

Usar toda a resolução disponível na câmera digital permite que você possa editar suas fotos em diversos programas específicos, como é o caso do Photoshop. Assim é possível recortar partes da imagem, aproveitando somente alguns pontos específicos e mantendo uma resolução boa o suficiente para o uso na internet e, às vezes, até para imprimir ou "revelar".

Algumas máquinas fotográficas, inclusive, possuem dentro do seu pacote de programas softwares específicos para a edição, que apesar de oferecerem algumas vezes poucos recursos, são bastante práticos.

Ter uma foto em alta resolução, isto é, com muitos megapixels, é garantia de revelações digitais de melhor qualidade. Existem lojas especializadas na revelação de fotos deste tipo e, dependendo da quantidade máxima de megapixel presente na câmera, é possível até mesmo imprimir grandes pôsteres, apresentando um ótimo resultado.

Lembre-se: a quantidade de megapixels necessária vai depender muito de como as fotos serão usadas. Por um lado, fotos com menor resolução ocupam menos espaço no cartão de memória e são mais bem utilizadas na internet, em álbuns virtuais ou até mesmo no envio por e-mail.

Porém, se o seu objetivo é fazer boas impressões e montar belos álbuns com fotos de suas viagens, festas ou família, ter uma quantidade razoável de megapixel acaba sendo a melhor opção. Sendo assim, é fundamental ficar de olho nos megapixels da câmera digital que você quiser investir na hora da compra.

Como instalar um sistema contínuo de cartucho de tinta

Cartuchos de tinta usados em um sistema contínuo

Cartuchos de tinta usados em um sistema contínuo

O que você precisa?

- Chave de fenda

Instruções

-

1

Abra a parte superior da impressora para acessar o interior da impressora, onde os cartuchos de tinta estão localizados. Pressione o botão "Change" para mover os cartuchos para a posição de mudança.

-

2

Desligue a impressora para evitar que o carro dos cartuchos se mova durante o processo de instalação. Levante a tampa do suporte do cartucho e remova os cartuchos existentes.

-

3

Remova a trava da tampa do carro do cartucho que segura a tampa do carro no lugar. Use uma chave de fenda para destravar o clipe de trava da tampa na parte traseira. Puxe a tampa do carro da impressora, permitindo o livre acesso ao carro.

-

4

Mova o carro de impressão para a esquerda de sua posição atual. Coloque os cartuchos de substituição do kit de sistema de tinta contínuo no interior da impressora, com os tubos ligados aos frascos de tinta. Insira os cartuchos no interior da impressora a partir de um ponto o mais a esquerda da cavidade da impressora possível, e passe-os sob quaisquer barras transversais que cobrem o interior até chegar ao carro do cartucho. Levante os cartuchos no interior da impressora, através de um espaço no interior da cavidade, tanto o máximo a direita possível e coloque os cartuchos no topo da impressora.

-

5

Empurre o carro da impressora para a direita, de volta à sua posição original. Insira os cartuchos de reposição nos espaços de cor adequados dentro da impressora.

-

6

Coloque a ponte da tubulação através da abertura no centro da impressora, de modo que a ponte se estenda desde a parte dianteira da cavidade até a parte traseira da impressora. Coloque a ponte, removendo o papel protetor que está cobrindo o adesivo em cada extremidade, e em seguida, pressione a ponte no lugar.

-

7

Coloque o suporte do tubo na parte superior da ponte, juntando-o com o adesivo na parte inferior do grampo. Coloque o grampo em um ângulo de 25 graus em comparação aos cartuchos, de modo que o tubo se mova livremente. Mova o carro do cartucho de impressora por todo o caminho para a direita da cavidade da impressora e, em seguida, para a esquerda, para garantir que você tenha folga no tubo o suficiente para o movimento completo dos cartuchos durante a impressão. Se precisar de mais folga no tubo, libere mais tubo através do clipe até que você tenha a folga necessária.

-

8

Passe o tubo ao longo do topo da cavidade da impressora para o lado de fora da impressora e em torno da extremidade esquerda. Verifique se o tubo não obstrui a caixa de saída de papel.

-

9

Retire os plugues que cobrem os buracos de ar no topo das garrafas de tinta do reservatório. Insira os filtros de ar dentro das buchas para evitar que a tinta se contamine com a poeira. Remova o clipe de fixação em torno dos tubos para permitir que a tinta comece a se mover para os cartuchos. Permita que a tinta passe através das mangueiras nos cartuchos. O tempo para encher vai vai variar de acordo com o fabricante, mas os manuais que vêm com os kits devem fornecer os tempos mínimos de espera antes que você possa começar a impressão. Ligue a impressora novamente.

Salvar uma impressora jato de tinta

Esta dica é para os proprietários de uma impressora jato de tinta cuja cabeça de impressão e os tanques são separados.

Se os bicos injetores estiverem obstruídos...

... e que mesmo depois de 50 limpezas em vão, apesar dos tanques ainda tiverem tinta, resta uma solução que pode funcionarExplicação para o preto, por exemplo:

- Para isso, é preciso:

- Remover o tanque.

- Conectar um tubo no buraco de aspiração da tinta

- Identificar o sensor de presença do tanque e fazê-lo acreditar que existe um cartucho.

- Fechar a tampa da cabeça de impressão e limpar a cabeça, injetando ar sob pressão, através do tubo.

- Repor o tanque e fazer um teste de impressão

- Repetir o processo várias vezes, se os bicos continuarem obstruídos.

Outra solução

- Usando uma seringa e acetona.

- Se você não tiver acetona, use um Multiuso como Veja Multiuso outra ótima opção.

- Por a impressora em posição de mudança de cartucho.

- Remover o cartucho com problema, para fazer aparecer a extremidade do tubo que liga o cartucho e a cabeça.

- Com a seringa, injetar a acetona no tubo.

- Deixar agir durante, pelo menos, 15 minutos e aspirar.

- Repetir o processo até que a acetona aspirada fique, praticamente, incolor.

- Repor os cartuchos no lugar e a impressora em posição normal.

- Limpar as cabeças e fazer um teste de impressão.

- Se esta operação só limpou os tubos, talvez seja preciso limpar as cabeças novamente .

- Atenção ! A acetona é altamente volátil e inflamável.

Como recuperar uma BIOS com senha perdida.

A senha do BIOS é a primeira senha que aparece quando um computador é ligado. Um usuário pode definir uma senha de BIOS em configurar sistema. Uma vez que é definido, é impossível chegar ao sistema operacional sem digitar a senha. Esquecer uma senha de BIOS ou herdar um computador de um usuário que definir uma senha é frustrante. Use os métodos a seguir para quebrar a senha do BIOS . Instruções:

1 Desligue o computador. Remova o monitor e outros periféricos do computador . Abra a tampa do computador.

2

Procure um jumper chamado " PWD" ou algo similar, perto da bateria CMOS da placa-mãe . Se você não consegue encontrá-lo , consulte o manual de sua placa-mãe para descobrir onde este jumper está localizado . Remova o jumper , que é uma bainha plástica que cobre alguns dos pinos. Isso desativa a senha.

3

Remova a bateria CMOS. A bateria CMOS é uma bateria redonda que se parece com uma bateria de relógio . Solte a bateria, mantenha -o fora do computador por alguns segundos , em seguida, colocá-la de volta . A remoção da bateria reinicia o BIOS e limpar a senha .

4

Use uma senha backdoor ou um comando de teclado . A maioria dos fabricantes de BIOS têm senhas padrão que podem ser utilizados para contornar a senha de BIOS . Pesquisar na Internet para encontrar uma lista de senhas . Você precisa saber o que o seu BIOS é . Segure a tecla shift esquerda para baixo durante o processo de inicialização para ignorar a senha do BIOS na maioria dos sistemas Toshiba.

5

Navegar na web para terceiros ferramentas de hacking senha , se nenhum dos outros métodos funciona . < Br >

6

Tire o disco rígido do computador. Uma vez que o disco rígido está fora do computador protegido por senha, você pode acessar as informações sobre ele. Coloque a unidade como uma unidade secundária em outro computador para copiar as informações a partir dele.

A BIOS , ou sistema de entrada /saída básico , no seu computador é um programa útil que a maioria dos usuários de computador não tocar . Esta é a primeira peça de software que carrega o seu computador quando ele inicia , e controla todo o seu hardware. Em desktops da Dell , uma BIOS travada tem um par de soluções alternativas , mas no Inspiron 1525 Laptop, o caminho para uma BIOS travada envolve algumas etapas . Instruçõe:

1

Desligue o sistema , aguarde alguns segundos e ligue -o novamente. Comece a tocar "F2" assim que você pressionar o botão de energia. Quando for solicitada a senha do BIOS , tente pressionar " Enter". Dell configura alguns de seus computadores - mas não mais - para ter uma senha de BIOS em branco para evitar que alguns usuários acidentalmente entrar na BIOS e mudar as configurações

2

Enter " Dell " para a senha e . pressione " Enter", certificando-se de usar um "D " em " Dell ". Esta é a senha padrão alternativo da Dell. Se nenhum dos dois "Enter" nem obras "Dell " e você ainda está bloqueado do programa BIOS , tente algumas de suas outras senhas no caso de você mudou a senha para o BIOS em um momento anterior . Mais uma vez, a maioria dos programas de BIOS em laptops da Dell não são protegidas por senha , de modo que a senha deve ser algo que você digitou em um momento anterior .

3

Baixe um programa " flash BIOS" de support.dell . com ou através da interface de atualização automática Dell embutido no Inspiron 1525 . Você tem opções para usar um CD -ROM ou o BIOS a partir do Windows , este último é o caminho mais fácil , uma vez que a Dell tem um assistente passo -a-passo para orientá-lo através do processo. Após concluir o download , clique duas vezes no arquivo para extrair seu conteúdo e , em seguida, siga as instruções.

4

Reinicie quando solicitado e toque em " F2" repetidamente para tentar acessar o BIOS novamente. A atualização do BIOS irá substituir o software de BIOS com uma nova cópia, que deve limpar a senha antiga. Você pode definir uma nova senha agora , se desejar, mas é melhor para anotá-la para que você possa evitar esse problema no futuro.

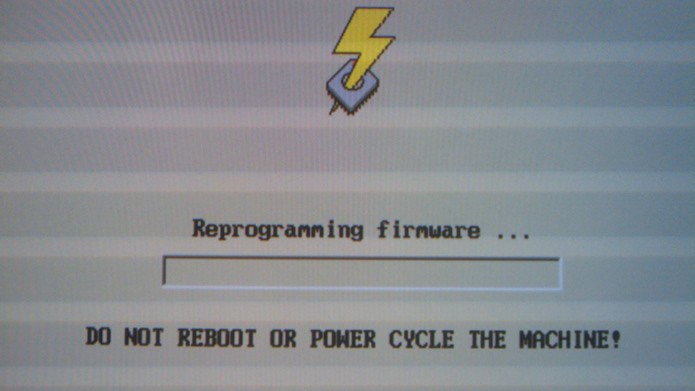

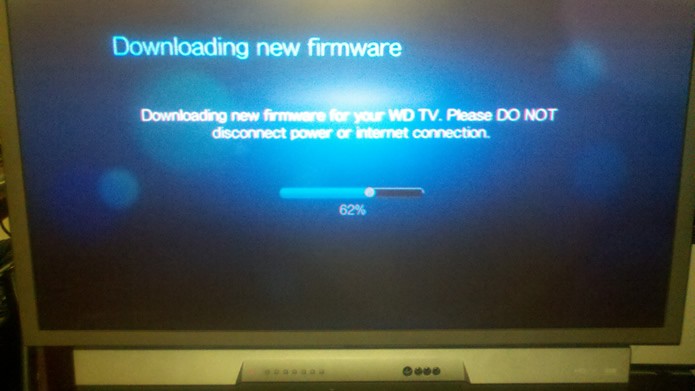

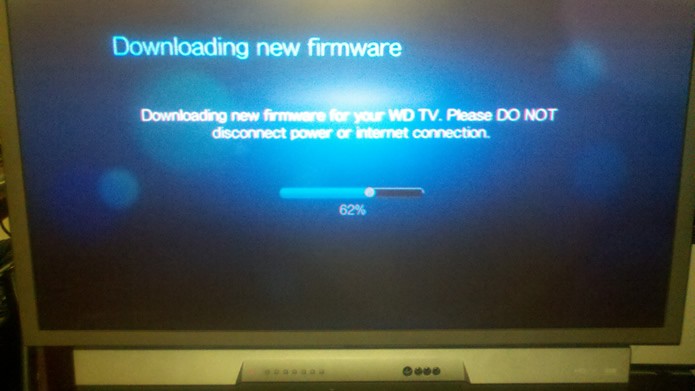

Firmware?

O Firmware é um conjunto de programas que vêm de

fábrica armazenados na Memória ROM. Cada um desses programas presentes

no chip possuem uma função específica.

Os componentes do Firmware são:

Os códigos transcritos por este tipo de programa residente são fundamentais para iniciar e executar os hardwares e os seus recursos, fornecendo informações idênticas sempre que o dispositivo for ligado.

A

atualização do firmware pode tornar o dispositivo mais rápido e

estável, acrescentar recursos e acrescentar funcionalidade extras (Foto:

Reprodução/Flirck - ManoRegejimas)

Desta forma, esta

espécie de “sistema operacional” de aparelhos eletrônicos estará gravada

diretamente no chip de memória de seus hardwares, mais especificamente

nas memórias PROM e EPROM (memória somente leitura programável e memória

somente leitura apagável, respectivamente).

A

atualização do firmware pode tornar o dispositivo mais rápido e

estável, acrescentar recursos e acrescentar funcionalidade extras (Foto:

Reprodução/Flirck - ManoRegejimas)

Desta forma, esta

espécie de “sistema operacional” de aparelhos eletrônicos estará gravada

diretamente no chip de memória de seus hardwares, mais especificamente

nas memórias PROM e EPROM (memória somente leitura programável e memória

somente leitura apagável, respectivamente).

Quando e porque atualizar o firmware?

Apesar de ser possível modificar a interação entre o hardware e o sistema operacional de PCs, smartphones ou tablets por meio de aplicativos, o firmware manterá a configuração das funções básicas dos dispositivos constante e inalterada.

Smartphones

e tablets geralmente apresentam grandes modificações após a atualização

de seus firmwares (Foto: Reprodução/Flirck - Schill)

A

frequência de atualização deste pacote de instruções varia de acordo

com o fabricante do produto, mas recomenda-se fazer este upgrade se o

computador apresentar problemas de incompatibilidade de hardware ou no

processamento de dados.

Smartphones

e tablets geralmente apresentam grandes modificações após a atualização

de seus firmwares (Foto: Reprodução/Flirck - Schill)

A

frequência de atualização deste pacote de instruções varia de acordo

com o fabricante do produto, mas recomenda-se fazer este upgrade se o

computador apresentar problemas de incompatibilidade de hardware ou no

processamento de dados.

No entanto, é preciso ter cuidado antes de fazer o upgrade de firmwares, pois da mesma forma que a atualização poderá melhorar o acesso a novos recursos ou incrementar a estabilidade do dispositivo, o procedimento é delicado e pode causar danos enormes se sofrer interrupções ou for feito da maneira errada.

Como atualizar o firmware do PC?

Atualizar o firmware de seu computador altera profundamente sua BIOS (sigla em inglês que nomeia o Sistema Básico de Entrada-Saída). Este upgrade poderá incrementar as suas funções do PC, melhorando a interação com outros dispositivos, podendo também acrescentar funcionalidade extras e torná-lo mais rápido e estável.

Caracterizando

o conjunto de instruções operacionais que são programadas diretamente

no hardware, praticamente todos os atuais aparelhos eletrônicos possuem

firmware (Foto: Reprodução/Flirck - pchow98)

Aqui segue um detalhado passo a passo com todos os

procedimentos mais recomendáveis para fazer a atualização do firmware de

seu PC de maneira segura, começando pela identificação da versão

instalada e seguindo para a instalação e a validação das novas

configurações.

Caracterizando

o conjunto de instruções operacionais que são programadas diretamente

no hardware, praticamente todos os atuais aparelhos eletrônicos possuem

firmware (Foto: Reprodução/Flirck - pchow98)

Aqui segue um detalhado passo a passo com todos os

procedimentos mais recomendáveis para fazer a atualização do firmware de

seu PC de maneira segura, começando pela identificação da versão

instalada e seguindo para a instalação e a validação das novas

configurações.

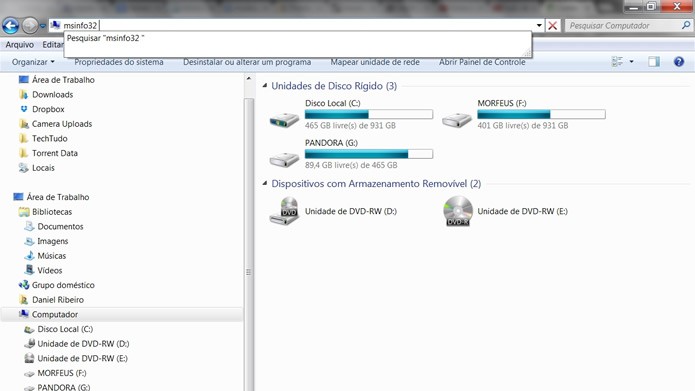

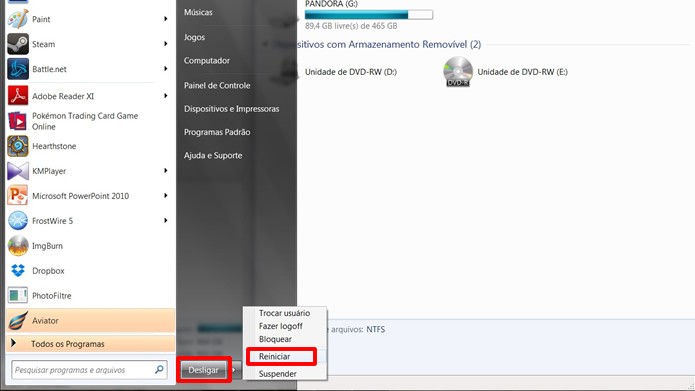

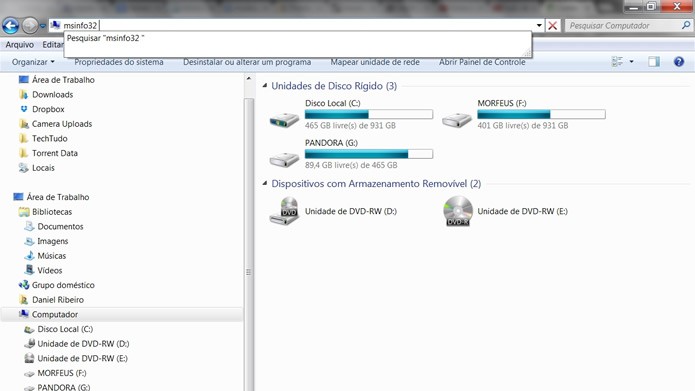

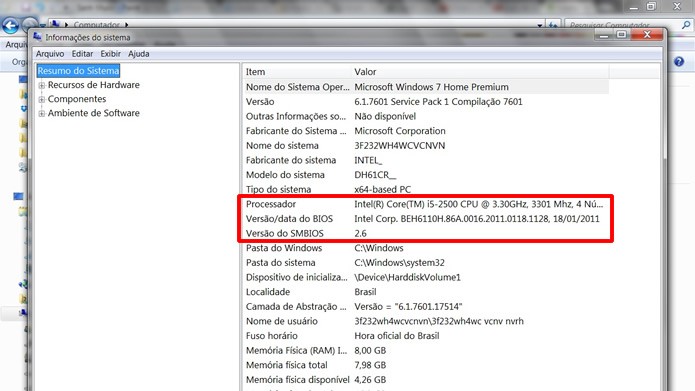

Passo 1. Abra o gerenciador de arquivos Windows e clique com o botão esquerdo do mouse em sua barra de endereços para poder alterá-la, e digite o comando “msinfo32” (sem as aspas);

Clique na barra de endereços do Windows Explorer e digite "msinfo32" (Foto: Reprodução/Daniel Ribeiro)

Passo 2. Assim

que você pressionar a tecla “Enter” será executada a ferramenta nativa

“Informações do Sistema”, que exibe de maneira prática uma série de

dados sobre o hardware de seu PC. Você encontrará a versão do firmware

através da descrição do seu processador e da indicação da BIOS

instalada;

Clique na barra de endereços do Windows Explorer e digite "msinfo32" (Foto: Reprodução/Daniel Ribeiro)

Passo 2. Assim

que você pressionar a tecla “Enter” será executada a ferramenta nativa

“Informações do Sistema”, que exibe de maneira prática uma série de

dados sobre o hardware de seu PC. Você encontrará a versão do firmware

através da descrição do seu processador e da indicação da BIOS

instalada;

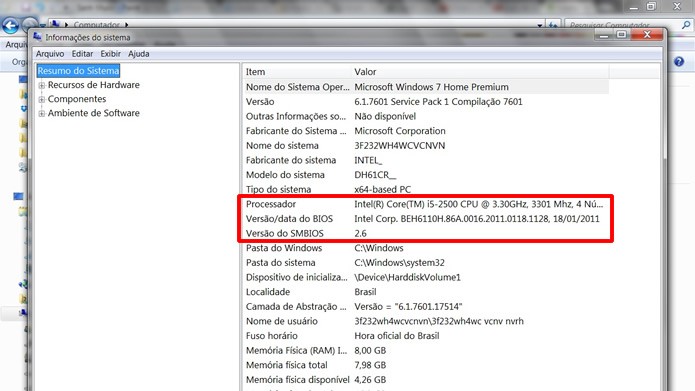

No

aplicativo "Informações do Sistema", procure pelo processador e pela

BIOS para saber a versão do firmware a data de seu último upgrade (Foto:

Reprodução/Daniel Ribeiro)

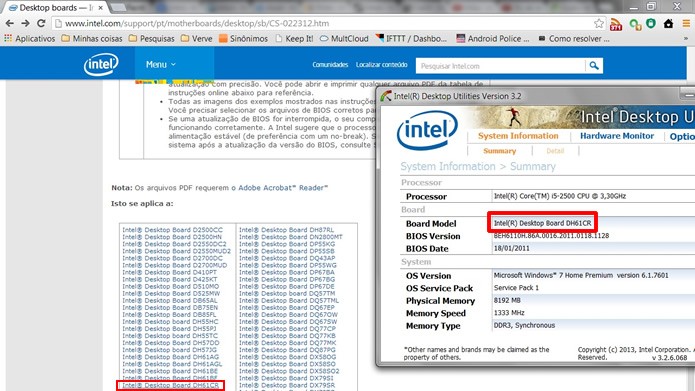

Passo 3. A

atualização do firmware de seu computador será vinculada com o modelo

de seu processador e com a versão da BIOS instalada. Assim, utilize

aplicativos como AIDA64, HWMonitor ou Intel Desktop Utilities para ver o modelo do processador e acesse a página de seu fabricante para encontrar o link de upgrade;

No

aplicativo "Informações do Sistema", procure pelo processador e pela

BIOS para saber a versão do firmware a data de seu último upgrade (Foto:

Reprodução/Daniel Ribeiro)

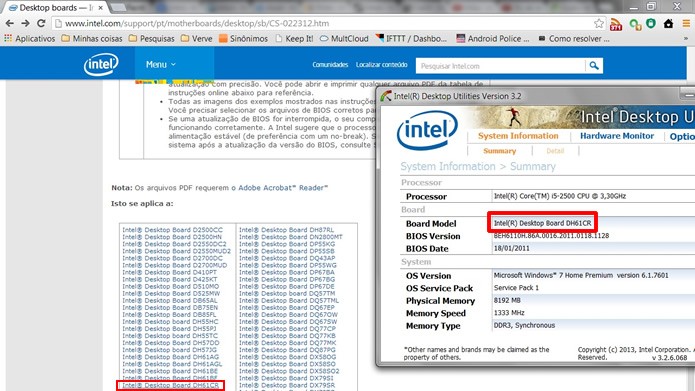

Passo 3. A

atualização do firmware de seu computador será vinculada com o modelo

de seu processador e com a versão da BIOS instalada. Assim, utilize

aplicativos como AIDA64, HWMonitor ou Intel Desktop Utilities para ver o modelo do processador e acesse a página de seu fabricante para encontrar o link de upgrade;

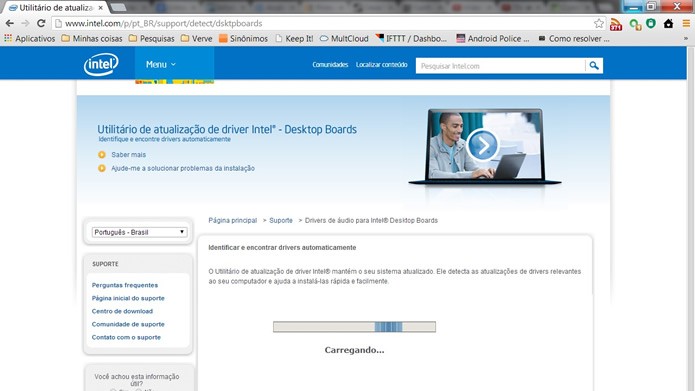

Utilize

um do programa como o Intel Desktop Utilities para detectar o modelo do

processador e busque uma atualização no site do fabricante deste (Foto:

Reprodução/Daniel Ribeiro)

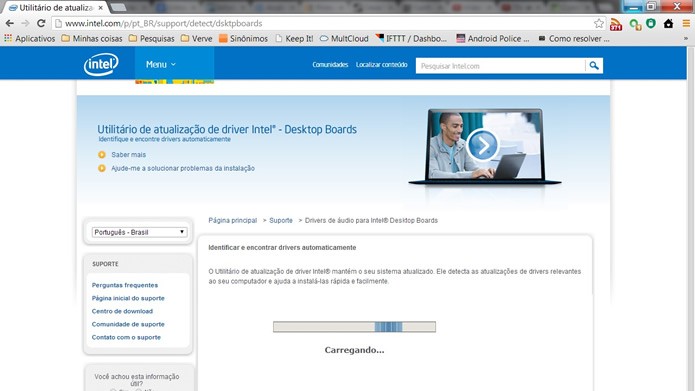

Passo 4.

Procure utilizar também as ferramentas online no site do fabricante para

comprovar se não há engano quanto ao modelo do processador e detectar a

versão instalada no computador;

Utilize

um do programa como o Intel Desktop Utilities para detectar o modelo do

processador e busque uma atualização no site do fabricante deste (Foto:

Reprodução/Daniel Ribeiro)

Passo 4.

Procure utilizar também as ferramentas online no site do fabricante para

comprovar se não há engano quanto ao modelo do processador e detectar a

versão instalada no computador;

Ainda

no site do fabricante do processador, utilize as suas ferramentas

online de detecção para certificar-se quanto a versão e o modelo (Foto:

Reprodução/Daniel Ribeiro)

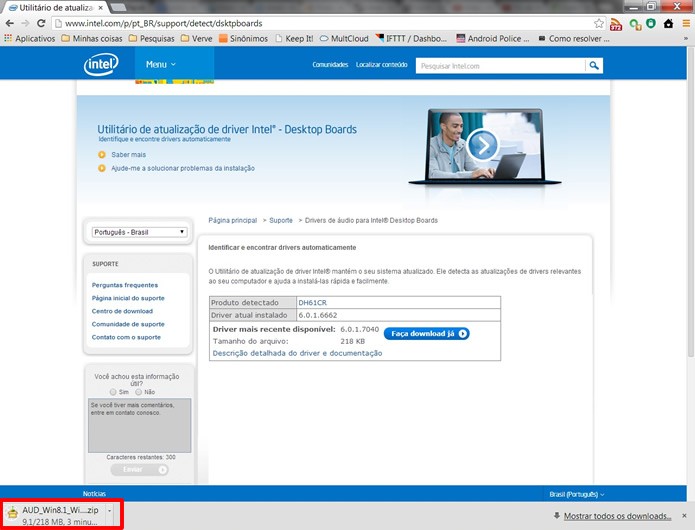

Passo 5. Aperte

no botão que indique o instalador da atualização da BIOS e aguarde o

término do download. Assim que o upgrade estiver baixado, descompacte o

arquivo em uma nova pasta;

Ainda

no site do fabricante do processador, utilize as suas ferramentas

online de detecção para certificar-se quanto a versão e o modelo (Foto:

Reprodução/Daniel Ribeiro)

Passo 5. Aperte

no botão que indique o instalador da atualização da BIOS e aguarde o

término do download. Assim que o upgrade estiver baixado, descompacte o

arquivo em uma nova pasta;

Baixe o instalador da atualização de seu firmware e descompacte-o em uma nova pasta (Foto: Reprodução/Daniel Ribeiro)

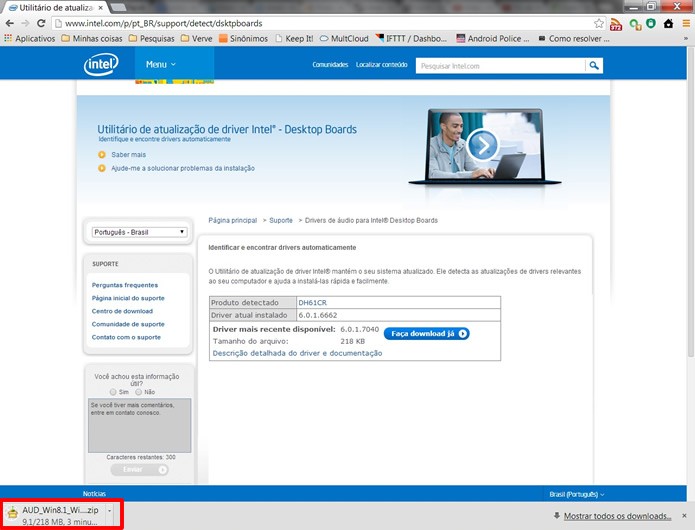

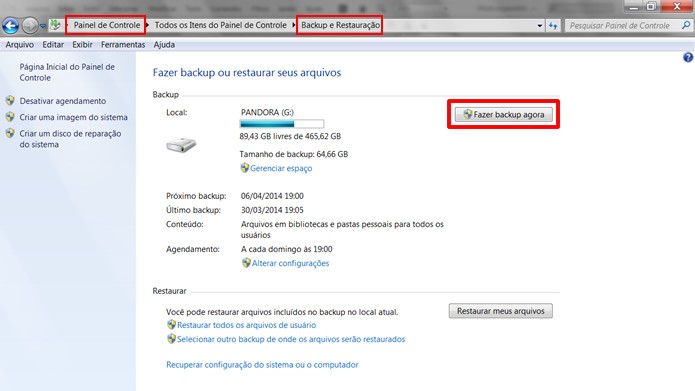

Passo 6.

Acesse o “Painel de Controle” e clique na opção “Backup e Restauração”.

Aperte no botão “Fazer Backup agora” para prevenir-se, salvando todos

os dados em seu computador antes de iniciar a atualização de seu

firmware;

Baixe o instalador da atualização de seu firmware e descompacte-o em uma nova pasta (Foto: Reprodução/Daniel Ribeiro)

Passo 6.

Acesse o “Painel de Controle” e clique na opção “Backup e Restauração”.

Aperte no botão “Fazer Backup agora” para prevenir-se, salvando todos

os dados em seu computador antes de iniciar a atualização de seu

firmware;

Faça um backup com a ferramenta nativa, localizada no "Painel de Controle" (Foto: Reprodução/Daniel Ribeiro)

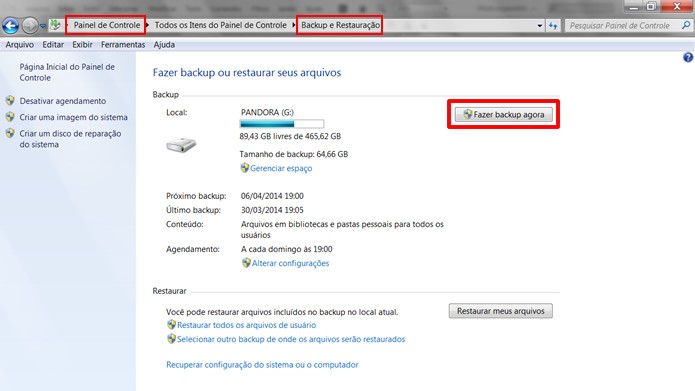

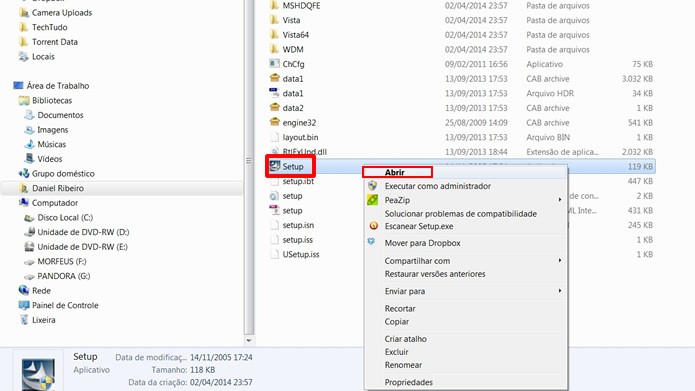

Passo 7. Procure

pela pasta onde o pacote de atualização baixado foi descompactado,

clique com o botão direito do mouse no arquivo “Setup” e selecione

“Abrir” para iniciar o assistente de instalação;

Faça um backup com a ferramenta nativa, localizada no "Painel de Controle" (Foto: Reprodução/Daniel Ribeiro)

Passo 7. Procure

pela pasta onde o pacote de atualização baixado foi descompactado,

clique com o botão direito do mouse no arquivo “Setup” e selecione

“Abrir” para iniciar o assistente de instalação;

Procure e execute o arquivo de instalação da nova atualização (Foto: Reprodução/Daniel Ribeiro)

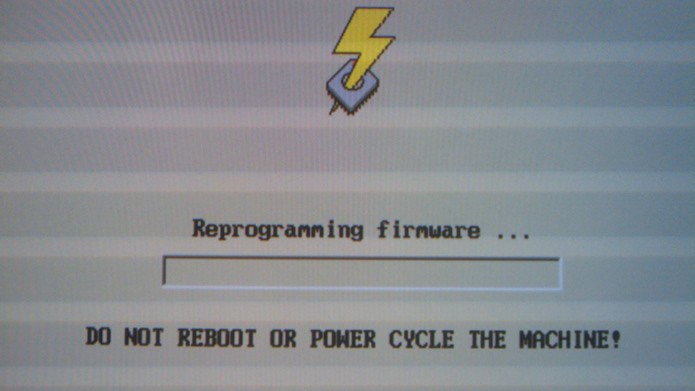

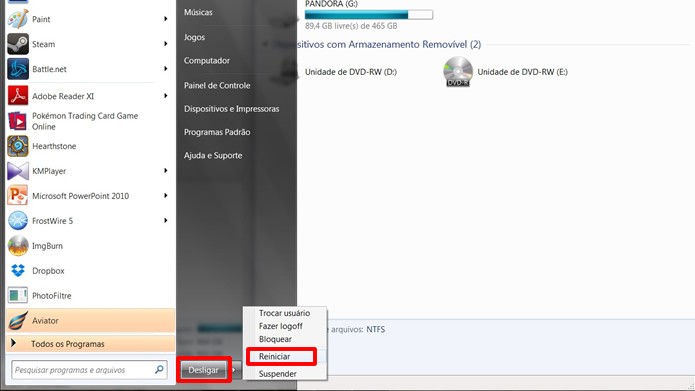

Passo 8.

Ao final do processo de upgrade, clique no botão “Iniciar” e selecione a

alternativa “Desligar”. Clique na opção “Reiniciar” para que que o

sistema termine a instalação da nova versão do firmware, que será

ativada assim que o PC foi novamente iniciado;

Procure e execute o arquivo de instalação da nova atualização (Foto: Reprodução/Daniel Ribeiro)

Passo 8.

Ao final do processo de upgrade, clique no botão “Iniciar” e selecione a

alternativa “Desligar”. Clique na opção “Reiniciar” para que que o

sistema termine a instalação da nova versão do firmware, que será

ativada assim que o PC foi novamente iniciado;

Reinicie

o seu computador para que a instalação seja concluída e para que os

novos parâmetro do firmware sejam validados (Foto: Reprodução/Daniel

Ribeiro)

Reinicie

o seu computador para que a instalação seja concluída e para que os

novos parâmetro do firmware sejam validados (Foto: Reprodução/Daniel

Ribeiro)

Os componentes do Firmware são:

- BIOS – Conhecido como Sistema Básico de Entrada e Saída, é responsável por ensinar ao processador do computador a operar com dispositivos básicos como o HD e a unidade de DVD.

Ou seja, a BIOS funciona como espécie de “instrutor” para o processador, passa as instruções iniciais para fazer o processador funcionar. - SETUP (configuração) – é um programa responsável por alterar os parâmetros armazenado na memória de configuração (CMOS).

Como vimos acima, a BIOS vêm com as instruções. O SETUP é o programa que permite ao usuário de fazer alterações em algumas dessas instruções permitidas pela BIOS. - CMOS (memória de configuração) – As informações

manipuladas e alteradas no SETUP são armazenadas única e exclusivamente

na CMOS (memória de configuração) do computador.

Exemplo de informações que são armazenadas na memória ROM: Hora e data do computador. - POST (Power On Self Test, Autoteste) é o programa responsável pelo autoteste que é executado toda vez que ligamos o computador. Todos os componentes principais do computador são testados pelo POST, tais como Memória RAM, processador e teclado.

Também conhecidos pela nomenclatura “software embarcado”, os Firmware

são um conjunto de instruções operacionais que são programadas

diretamente no hardware de equipamentos eletrônicos.

Os códigos transcritos por este tipo de programa residente são fundamentais para iniciar e executar os hardwares e os seus recursos, fornecendo informações idênticas sempre que o dispositivo for ligado.

A

atualização do firmware pode tornar o dispositivo mais rápido e

estável, acrescentar recursos e acrescentar funcionalidade extras (Foto:

Reprodução/Flirck - ManoRegejimas)

A

atualização do firmware pode tornar o dispositivo mais rápido e

estável, acrescentar recursos e acrescentar funcionalidade extras (Foto:

Reprodução/Flirck - ManoRegejimas)Quando e porque atualizar o firmware?

Apesar de ser possível modificar a interação entre o hardware e o sistema operacional de PCs, smartphones ou tablets por meio de aplicativos, o firmware manterá a configuração das funções básicas dos dispositivos constante e inalterada.

Smartphones

e tablets geralmente apresentam grandes modificações após a atualização

de seus firmwares (Foto: Reprodução/Flirck - Schill)

Smartphones

e tablets geralmente apresentam grandes modificações após a atualização

de seus firmwares (Foto: Reprodução/Flirck - Schill)No entanto, é preciso ter cuidado antes de fazer o upgrade de firmwares, pois da mesma forma que a atualização poderá melhorar o acesso a novos recursos ou incrementar a estabilidade do dispositivo, o procedimento é delicado e pode causar danos enormes se sofrer interrupções ou for feito da maneira errada.

Como atualizar o firmware do PC?

Atualizar o firmware de seu computador altera profundamente sua BIOS (sigla em inglês que nomeia o Sistema Básico de Entrada-Saída). Este upgrade poderá incrementar as suas funções do PC, melhorando a interação com outros dispositivos, podendo também acrescentar funcionalidade extras e torná-lo mais rápido e estável.

Caracterizando

o conjunto de instruções operacionais que são programadas diretamente

no hardware, praticamente todos os atuais aparelhos eletrônicos possuem

firmware (Foto: Reprodução/Flirck - pchow98)

Caracterizando

o conjunto de instruções operacionais que são programadas diretamente

no hardware, praticamente todos os atuais aparelhos eletrônicos possuem

firmware (Foto: Reprodução/Flirck - pchow98)Passo 1. Abra o gerenciador de arquivos Windows e clique com o botão esquerdo do mouse em sua barra de endereços para poder alterá-la, e digite o comando “msinfo32” (sem as aspas);

Clique na barra de endereços do Windows Explorer e digite "msinfo32" (Foto: Reprodução/Daniel Ribeiro)

Clique na barra de endereços do Windows Explorer e digite "msinfo32" (Foto: Reprodução/Daniel Ribeiro) No

aplicativo "Informações do Sistema", procure pelo processador e pela

BIOS para saber a versão do firmware a data de seu último upgrade (Foto:

Reprodução/Daniel Ribeiro)

No

aplicativo "Informações do Sistema", procure pelo processador e pela

BIOS para saber a versão do firmware a data de seu último upgrade (Foto:

Reprodução/Daniel Ribeiro) Utilize

um do programa como o Intel Desktop Utilities para detectar o modelo do

processador e busque uma atualização no site do fabricante deste (Foto:

Reprodução/Daniel Ribeiro)

Utilize

um do programa como o Intel Desktop Utilities para detectar o modelo do

processador e busque uma atualização no site do fabricante deste (Foto:

Reprodução/Daniel Ribeiro) Ainda

no site do fabricante do processador, utilize as suas ferramentas

online de detecção para certificar-se quanto a versão e o modelo (Foto:

Reprodução/Daniel Ribeiro)

Ainda

no site do fabricante do processador, utilize as suas ferramentas

online de detecção para certificar-se quanto a versão e o modelo (Foto:

Reprodução/Daniel Ribeiro) Baixe o instalador da atualização de seu firmware e descompacte-o em uma nova pasta (Foto: Reprodução/Daniel Ribeiro)

Baixe o instalador da atualização de seu firmware e descompacte-o em uma nova pasta (Foto: Reprodução/Daniel Ribeiro) Faça um backup com a ferramenta nativa, localizada no "Painel de Controle" (Foto: Reprodução/Daniel Ribeiro)

Faça um backup com a ferramenta nativa, localizada no "Painel de Controle" (Foto: Reprodução/Daniel Ribeiro) Procure e execute o arquivo de instalação da nova atualização (Foto: Reprodução/Daniel Ribeiro)

Procure e execute o arquivo de instalação da nova atualização (Foto: Reprodução/Daniel Ribeiro) Reinicie

o seu computador para que a instalação seja concluída e para que os

novos parâmetro do firmware sejam validados (Foto: Reprodução/Daniel

Ribeiro)

Reinicie

o seu computador para que a instalação seja concluída e para que os

novos parâmetro do firmware sejam validados (Foto: Reprodução/Daniel

Ribeiro)quinta-feira, 18 de setembro de 2014

Como fazer um medidor de pH caseiro

Medindo o nível do pH em água do aquário usando um medidor de pH

Aquarium image by crossgolfing from Fotolia.com

Um medidor de

pH normalmente é um aparelho eletrônico usado para medir a acidez de um

líquido, como a água em um aquário. O aparelho consiste de uma sonda

ligada a um medidor, permitindo ao usuário obter uma leitura precisa do

nível do pH do líquido em questão. Dos vários métodos para testar o pH,

os medidores são os mais complexos pois precisam de manutenção e

calibragem. Entretanto, medidores de pH são muito mais exatos e precisos

do que outros métodos. Eles podem ser comprados, mas você pode obter um

melhor custo-benefício se construir um em casa.

Instruções

-

1

Ligue cada bateria de 9 volts no seu próprio polo.

-

2

Una o fio do polo negativo da primeira bateria ao pino 4 do chip de circuito integrado TL082 e solde a conexão.

-

3

Ligue o fio do polo positivo da primeira bateria e o fio do polo negativo da segunda bateria com a trava de aterramento do BNC e solde a tripla conexão.

-

4

Conecte o fio do polo positivo da segunda bateria ao pino 8 do chip de circuito integrado TL082 e use o ferro de solda para soldar a conexão.

-

5

Ligue o conector BNC ao painel BNC. Fixe a sonda de pH na saída do conector BNC não-inversor, enroscando-a dentro.

-

6

Conecte o chip de circuito integrado ao painel BNC e solde a conexão atrás do conector BNC.

-

7

Conecte os pino 6 e 7 ao chip de circuito integrado TL082 soldando os dois pinos juntos.

-

8

Ligue o fio positivo do voltímetro a conexão soldada dos pinos 6 e 7 no chip e use a solda para proteger a conexão.

-

9

Solde o fio negativo do voltímetro a trava de aterramento do BNC.

-

10

Calibre o medidor de pH testando os níveis de pH em diferentes soluções. A sonda de pH irá produzir aproximadamente 59 milivolts por unidade de pH. O pH neutro (pH 7) irá produzir 0 volts. Voltagens negativas serão produzidas por um pH ácido enquanto um pH básico produzirá voltagens positivas.

Medidor de Condutividade Elétrica.

Como fazer um medidor de condutividade elétrica

Pode-se fazer o medidor com materiais disponíveis em casa

Jupiterimages/liquidlibrary/Getty Images

Um

desses medidores pode ajudar a determinar se certas substâncias

conduzem eletricidade. Equipamentos profissionais podem avaliar uma

série de elementos químicos nas formas sólidas, líquidas ou gasosas,

oferecendo números exatos. Um equipamento caseiro pode não ser tão

eficaz, mas é uma maneira fácil e divertida de aprender sobre

condutividade elétrica. Esse equipamento de baixa potência é feito com

materiais facilmente encontrados em casa, e acenderá uma lâmpada se o

material analisado for condutor. Experimente-o com diversas soluções

líquidas e superfícies pela casa.

Instruções

-

1

Separe uma das lâmpadas de uma sequência de luzes de natal, cortando os fios com o alicate. Deixe 5 cm de fio de cada lado da lâmpada. Desencape aproximadamente 5 mm de cada ponta.

-

2

Envolva a parte de cima de uma pilha de 9 V com fita isolante para evitar curtos- circuitos.

-

3

Embrulha com papel alumínio uma das pontas expostas do fio da lâmpada e junte-a ao polo positivo da bateria. Prenda, em seguida, a junção com fita isolante, para não sair do lugar.

-

4

Enrole lâminas de papel alumínio para formar dois tubos que servirão de sonda de teste.

-

5

Junte um dos tubos ao polo negativo da pilha, prendendo-o com fia isolante.

-

6

Embrulha a outra ponta do fio da lâmpada com o outro tubo de papel alumínio. Novamente junte-os com fita isolante.

-

7

Teste o equipamento, encostando os dois tubos de alumínio. A lâmpada deverá agora acender. Se isso não acontecer, confira se as conexões entre os fios e as baterias estão em ordem.

-

8

Teste a condutividade de um líquido em um recipiente, mergulhando nele as pontas dos dois tubos. Certifique-se de que essas não se toquem. Quanto mais forte for o brilho da lâmpada, maior será a capacidade de condução, e se a luz for fraca ou não acender, isso significa que a substância não conduz muita eletricidade.

Como medir a condutividade da água com um multímetro

Use um multímetro digital para ajudar a medir a condutividade

Polka Dot Images/Polka Dot/Getty Images

Aprenda a medir

a condutividade da água como um teste de sua pureza. A condução de

eletricidade na água se torna possível devido às impurezas tais como

metais que lá estão presentes. A unidade padrão de medida de

condutividade é microsiemens por centímetro. Por exemplo, a maioria dos

peixes nos Estados Unidos prosperam em água com uma condutividade de 150

a 500 microsiemens por centímetro, ao passo que os rios têm uma gama de

condutividade entre 50 e 1500 microsiemens por centímetro. A

condutividade está relacionada com a resistência ao fluxo da corrente da

água.

Assinar:

Postagens (Atom)